Masyarakat keamanan siber sangat aktif pada media sosial Twitter dimana mereka saling berbagi berbagai informasi satu sama lain hampir setiap hari. Informasi-informasi yang beredar, misalnya, telah terjadi serangan siber yang menimpa suatu negara atau perusahaan, publikasi celah keamanan terbaru, publikasi tehnik eksploitasi terbaru, rumor tentang malware terbaru, dsb.

Kondisi tersebut membuat para profesional keamanan siber — baik dari kalangan redteam maupun blueteam, ikut serta secara aktif memantau perkembangan dunia keamanan siber melalui media sosial Twitter. Contohnya: para analyst di SOC (Security Operation Center).

Pada tulisan kali ini saya coba jelaskan bagaimana aktivitas pemantauan isu-isu seputar dunia keamanan siber yang selama ini dilakukan secara manual oleh kalangan profesional, kemudian dapat diotomasi sehingga dapat membantu tugas profesional keamanan siber.

Otomasi tersebut kemudian dapat diintegrasikan dengan komponen VMS (Vulnerability Management System) sehingga dapat menentukan skala prioritas terhadap aset-aset mana saja yang perlu segera ditutup celah keamanannya.

Monitoring Sosial Media: Twitter

Berikut ini beberapa hal yang bisa didapatkan dari aktivitas memantau perkembangan dunia keamanan siber melalui media sosial Twitter:

1) 0-day Exploit

Melalui media sosial Twitter, seorang profesional keamanan siber dapat mencari tau apakah terdapat eksploit untuk jenis kerentanan (vulnerability) baru yang belum dipublikasikan — biasa disebut 0-day exploit — sedang berkembang saat ini.

Ketika pertama kali dirilis informasi terkait 0-day exploit biasanya masih sangat sedikit dan seringkali hanya sebatas rumor.

Komunitas keamanan siber cukup unik dimana kultur yang berkembang dibentuk oleh para hacker sehingga tingkat rasa keingintahuan (curiosity) individu-individu didalamnya sangat tinggi. Dengan bermodalkan sedikit informasi tadi, mereka akan berusaha menggali lebih detail lagi sehingga informasi yang dimiliki menjadi lebih lengkap.

Sebagaimana kultur dalam komunitas Hacker yang kerapkali saling berbagi satu sama lain, maka komunitas keamanan siber juga saling berbagi hasil temuan atau riset mereka ke komunitas. Dengan demikian dalam waktu singkat informasi yang awalnya hanya berupa rumor bisa menjadi fakta.

Dengan memantau apa yang sedang terjadi dikomunitas keamanan siber melalui media Twitter maka pihak professional keamanan siber dapat segera mengidentifikasi apakah ada 0-day exploit yang sedang berkembang saat itu sehingga berpotensi menambah resiko pada sistem yang sedang mereka tangani.

2) N-Day Exploit

Melalui media sosial Twitter, para profesional keamanan siber juga bisa mencari tau apakah ada kerentanan yang telah dipublikasikan sebelumnya namun belum tersedia eksploit publiknya, kemudian berubah status menjadi bisa dieksploitasi. Eksploit untuk kerentanan yang telah dipublikasikan sebelumnya tersebut biasa disebut sebagai N-Day exploit.

N-Day exploit ini bisa dirilis karena beberapa alasan:

Pertama, pihak hacker (researcher / attacker) menginvestigasi laporan terkait sebuah kerentanan untuk kemudian dibuat eksploit-nya. Banyak sekali hacker-hacker cerdas yang dengan bermodalkan sedikit informasi saja bisa mencari tau kelemahan suatu sistem melalui metode seperti fuzzing.

Cukup dengan membaca nama aplikasinya, efek yang dihasilkan, ataupun komponen yang terlibat, maka dalam waktu singkat bisa diketahui letak kerentanannya ada dimana.

Kedua, pihak hacker melakukan rekonstruksi eksploit berdasarkan patch yang dirilis oleh vendor seperti Microsoft.

Dengan kemampuan reverse-engineering tingkat tinggi mereka dapat menelusuri jenis-jenis kerentanan yang telah dibuatkan tambalannya (patch) untuk kemudian diputarbalikan (reverse) sehingga bisa dianalisis kerentanannya terdapat dikomponen mana, dan bagaimana cara men-trigger kerentanan tersebut.

Ketiga, melakukan reverse-engineering dari perlengkapan hacking ataupun malware yang diketahui mampu mengeksploitasi suatu jenis kerentanan.

Membuat eksploit bukanlah hal mudah, meskipun sebuah kerentanan bisa di-trigger namun untuk bisa membuat eksploit yang stabil membutuhkan keterampilan lebih tinggi. Apalagi saat ini banyak sekali proteksi yang diaktifkan baik pada level aplikasi ataupun pada level sistem operasi.

3) Wormable

Melalui media sosial Twitter, seorang profesional keamanan siber bisa memantau apakah ada jenis kerentanan yang sedang dieksploitasi secara besar-besaran oleh suatu malware. Kondisi demikian disebut wormable, yaitu jenis kerentanan yang dimaksud telah menjadi pintu masuk penyebaran malware.

Contoh kategori malware yang populer saat ini adalah ransomware.

Nah, ketiga jenis informasi diatas dapat diekstrak melalui media sosial seperti Twitter, dan dapat membantu seorang profesional keamanan siber dalam menentukan skala prioritas aset-aset mana saja dalam organisasi yang perlu segera ditutup celah keamanannya.

Tentu masih ada banyak lagi jenis informasi yang bisa diekstrak, but at least you’ve got the idea.

Seorang professional keamanan siber bisa saja melakukan pemantauan secara manual dan berkala informasi-informasi seputar keamanan siber melalui media Twitter untuk mendapatkan ketiga wawasan diatas, namun sayangnya manusia memiliki keterbatasan. Keterbatasan inilah yang kemudian menjadikan sosok manusia berkurang efektifitasnya ketika menangani aset-aset dengan jumlah sangat banyak.

Threat Intel Platform

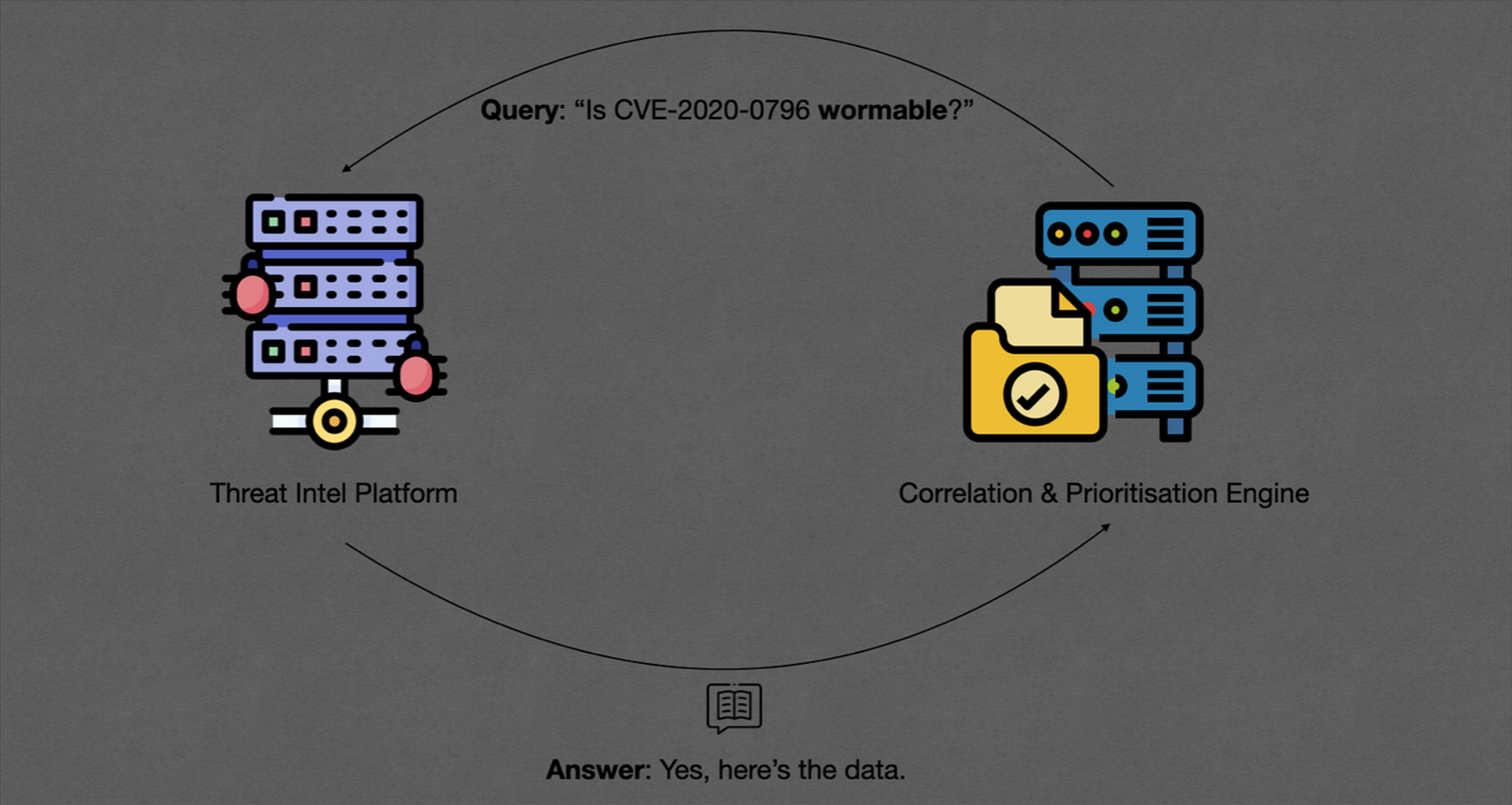

Dalam hal mamajemen kerentanan, Threat Intel Platform dikonfigurasi untuk melakukan pengumpulan data agar bisa menjawab “pertanyaan” terkait kebutuhan informasi ancaman terhadap suatu kerentanan (vulnerability).

Threat Intel Platform akan mengumpulkan data-data ancaman keamanan siber yang diambil dari berbagai macam sumber (termasuk Twitter), mengekstrak informasi dari data-data mentah tersebut, menerapkan suatu kecerdasan tertentu, serta menghasilkan wawasan baru (insights) sehingga dapat dimanfaatkan oleh manajemen kerentanan dalam menentukan resiko suatu jenis kerentanan yang terdapat pada aset suatu organisasi.

Saya akan coba gambarkan melalui analogi sederhana bagaimana proses tersebut berlangsung ketika platform Threat Intel menggunakan media sosial Twitter sebagai sumber data untuk mencari informasi ancaman suatu kerentanan.

Keyword: Exploited in the Wild

Dari data hasil pencarian dengan menggunakan kata kunci “exploited in the wild”, berikut ini kira-kira proses analisa yang terjadi:

Bryson Bort — menyampaikan opini terkait critical vulnerability yang di eksploit secara masal agar segera di-patch. Opini tersebut dalam konteks VMS bukan termasuk fakta terkait kerentanan yang hendak di ekstrak, oleh karena itu tweet tersebut akan di-discard.

Save The Asian Elephants — tweet sesuatu yang konteksnya tidak dalam ranah IT security. “Exploited in the wild” tentunya bisa digunakan untuk konteks lain, dalam hal ini terkait hewan, karena tidak sesuai konteks maka tweet tersebut akan di-discard.

Dualie Bernthal — membicarakan topik terkait exploiting people. Tweet tersebut juga tidak sesuai konteks VMS sehingga akan di-discard.

Bryce Austin — tweet tentang link berita yang dirilis oleh techcrunch dimana kerentanan yang telah di-patch oleh Microsoft bulan Maret 2020 lalu diketahui sedang dieksploitasi secara masal. Dia bahkan memberikan informasi CVE-2020–0796 sebagai kata kunci dari kerentanan yang dimaksud. Nah, tweet ini masuk dalam konteks informasi yang ingin kita ekstrak sehingga bisa di simpan untuk pemrosesan lebih lanjut.

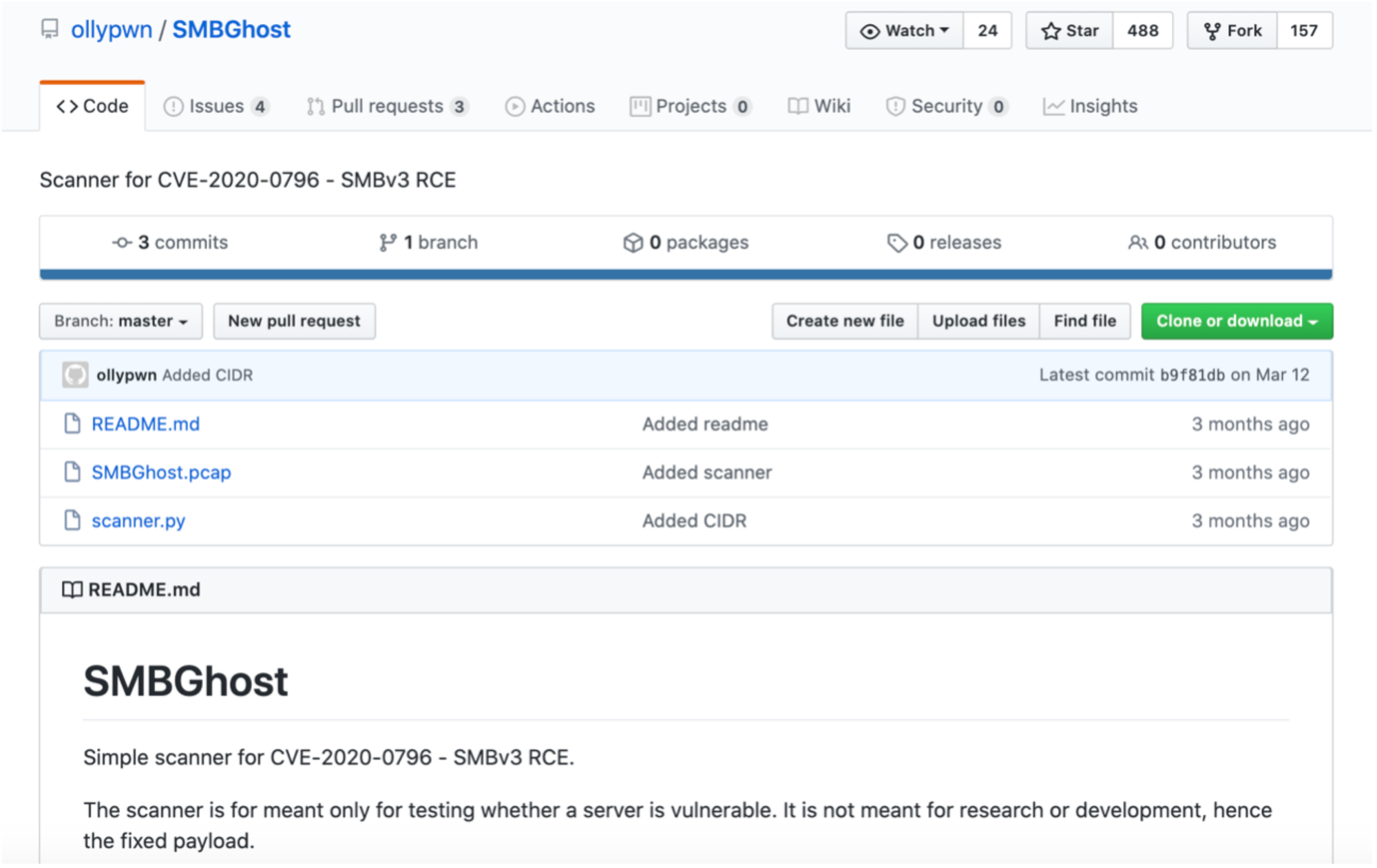

Hyphens — tweet terkait “vulnerability exploited in the wild” dimana dalam tweet tersebut dia menyebutkan bahwa bug yang dimakusud adalah berkaitan dengan bug aplikasi SMB dan dikenal dengan istilah SMB Ghost. Dia kemudian memberikan link ke github dimana jika ditelusuri nantinya akan membawa kepada link yang berisi PoC vulnerability scanner untuk SMB Ghost. Tweet ini bisa diputuskan untuk disimpan dan diproses lebih lanjut.

Rind_Jokey — merupakan sebuah bot yang men-tweet terkait “vulnerability exploited in the wild” dan berhubungan dengan target google chrome. Tweetnya dalam bahasa china namun sesuai konteks, oleh karena itu bisa disimpan untuk kemudian diproses lebih lanjut.

Setidaknya ada 3 dari 6 tweet yang sesuai konteks dan dapat dijadikan insights ketika platform Threat Intel ditanya oleh aplikasi VMS. Dari data yang dikumpulkan serta diproses pada hari tersebut menunjukan bahwasanya bug CVE-2020–0796 sedang dieksploitasi secara masal.

Informasi dari tweet terkadang tidak lengkap menyebutkan CVE ID sebagaimana pada contoh tweet dari “Hyphens”, oleh karena itu ada beberapa metode yang dapat dilakukan oleh platform Threat Intel, diantaranya menelusuri link yang di ekstrak dari sebuah tweet.

Dengan menelusuri link tersebut maka didapatkan bahwa kerentanan yang dimaksud adalah CVE-2020–0796.

Melalui proses diatas sebuah platform Threat Intel pada dasarnya dapat menjawab pertanyaan apakah suatu CVE sedang di eksploitasi secara besar-besaran, apakah CVE tersebut wormable, apakah eksploit publik suatu kerentanan tersedia, dsb.

Risk = Asset x Vulnerability x Threats

Meskipun suatu aset IT diketahui memiliki kerentanan (vulnerable) namun belum dapat dieksploitasi (non-exploitable), maka prioritasnya tidak sebanding dengan aset yang juga memiliki kerentanan namun sedang dieksploitasi secara besar-besaran. Dalam hal skala prioritas untuk segera ditindaklanjuti, tentu saja aset yang sudah jelas nyata ancamannya (threats) — yaitu sedang dieksploitasi secara besar-besaran, akan lebih beresiko sehingga perlu segera ditambal atau diperbaiki.

Informasi dari platform Threat Intel itulah yang kemudian dikorelasikan dengan berbagai macam parameter kompleks lainnya dalam aplikasi VMS sehingga kemudian dapat membantu proses identifikasi tingkat resiko masing-masing aset sehingga menjadi dasar pertimbangan prioritisasi remediasi.

Kata kunci “exploited in the wild” tentu saja bukan satu-satunya kata kunci untuk mencari informasi terkait kerentanan, dan media sosial seperti Twitter pun bukan satu-satunya sumber informasi.

Para professional keamanan siber sebagai Subject Matter Expert merupakan pihak yang “mengajarkan” kepada mesin bagaimana cara mencari informasi dan memilah sesuai konteks yang diinginkan, setelah itu selebihnya mesin-mesin tersebut yang akan bekerja tanpa kenal lelah memproses apa yang telah diajarkan dengan memanfaatkan teknologi seperti pemrosesan Bigdata dan AI. Itulah sebabnya mengapa tugas tersebut sebaiknya diserahkan kepada mesin karena manusia memiliki berbagai macam keterbatasan terutama dari segi waktu.

Sebuah platform Threat Intel juga perlu dibuat se-fleksibel mungkin dalam arti bisa dikonfigurasi mulai dari penambahan kata kunci pencarian, penambahan sumber data, penambahan kategori informasi yang akan di ekstrak, penambahan AI model, penambahan insight yang diinginkan, dsb, sehingga mampu memenuhi kebutuhan analisis keamanan siber yang sangat dinamis.

Dalam Advanced Vulnerability Management System semua aktivitas diatas berjalan secara otomatis 🙂.

Sebuah organisasi dapat menerapkan real world modeling, mentransformasi aktivitas threat intelligence diatas kedalam produk digital sehingga bisa “mengeksploitasi” kemampuan mesin-mesin untuk membantu proses remediasi kerentanan menjadi lebih baik lagi.